Kali Linux 1.0をParallels Desktop 8にインストール (その2)

前回(http://d.hatena.ne.jp/ozuma/20130526/1369580668)の続き。

解像度の設定

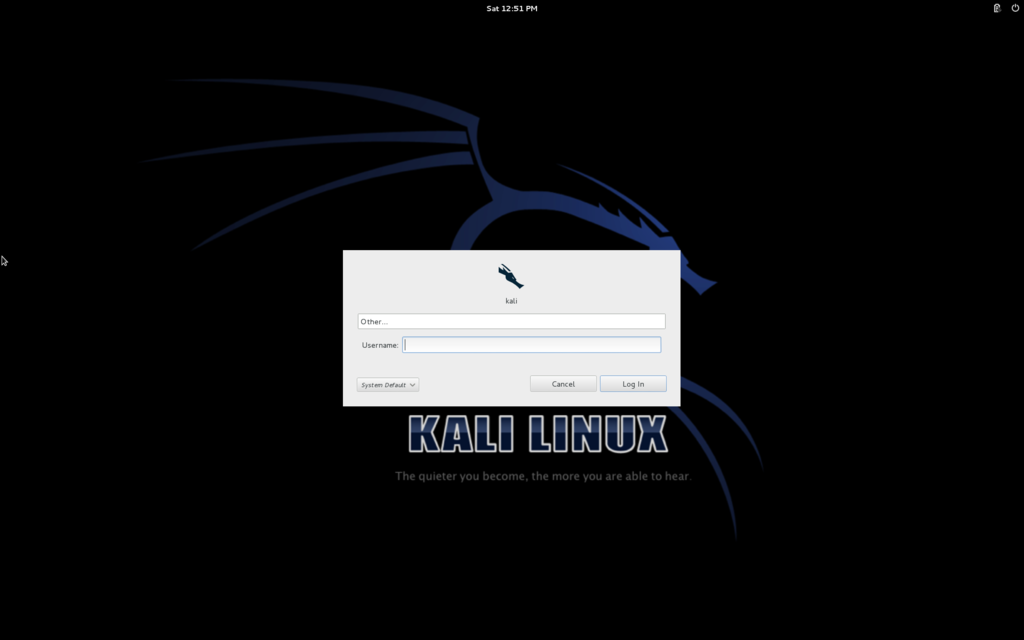

起動するとログインスクリーンが表示されるので、root/toorでログインする。

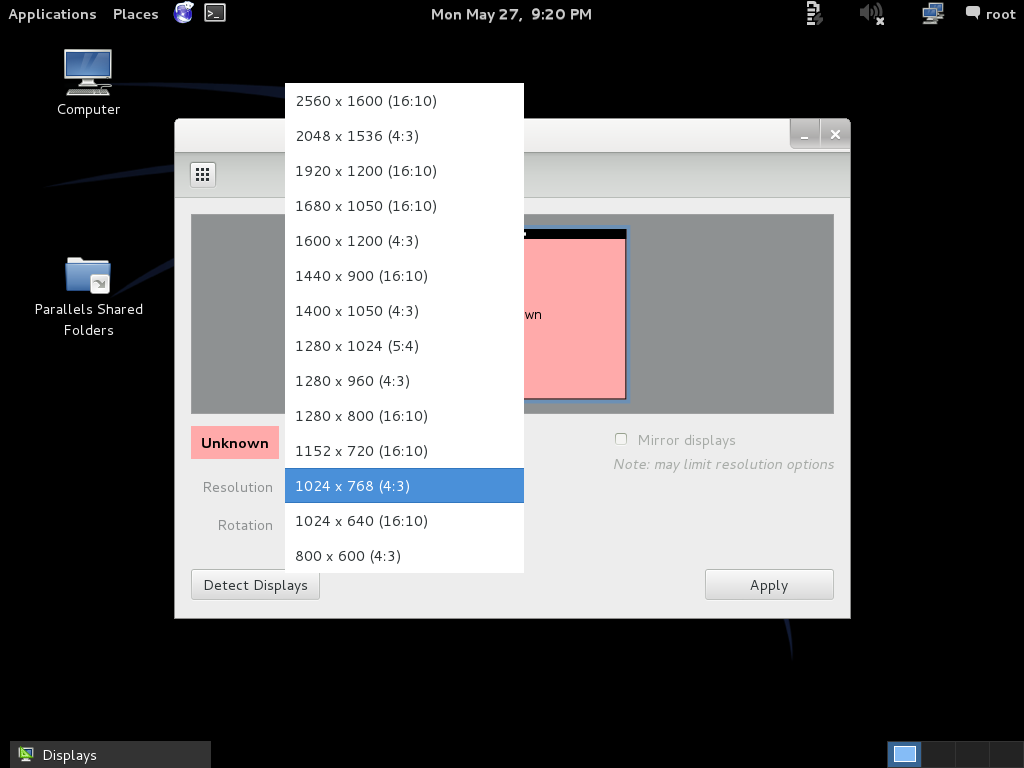

デフォルトでは解像度が高すぎるので、1024x768くらいにしておこう。

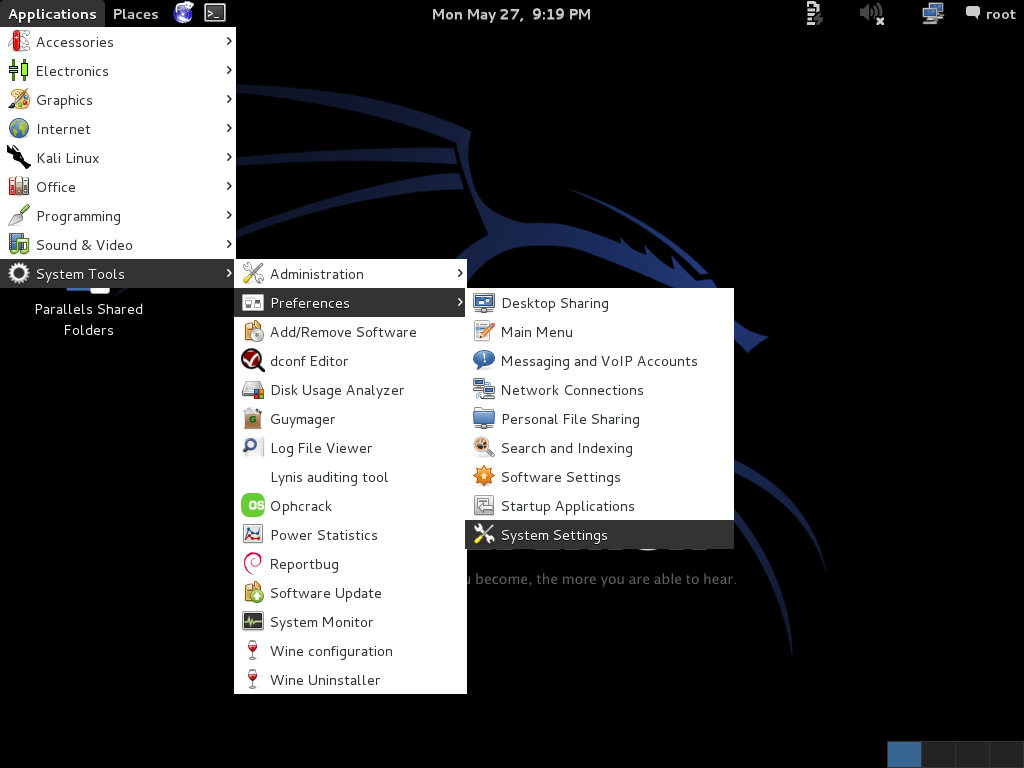

メニューの[Applications]→[System Tools]→[Preferences]→[System Settings]をクリックする。

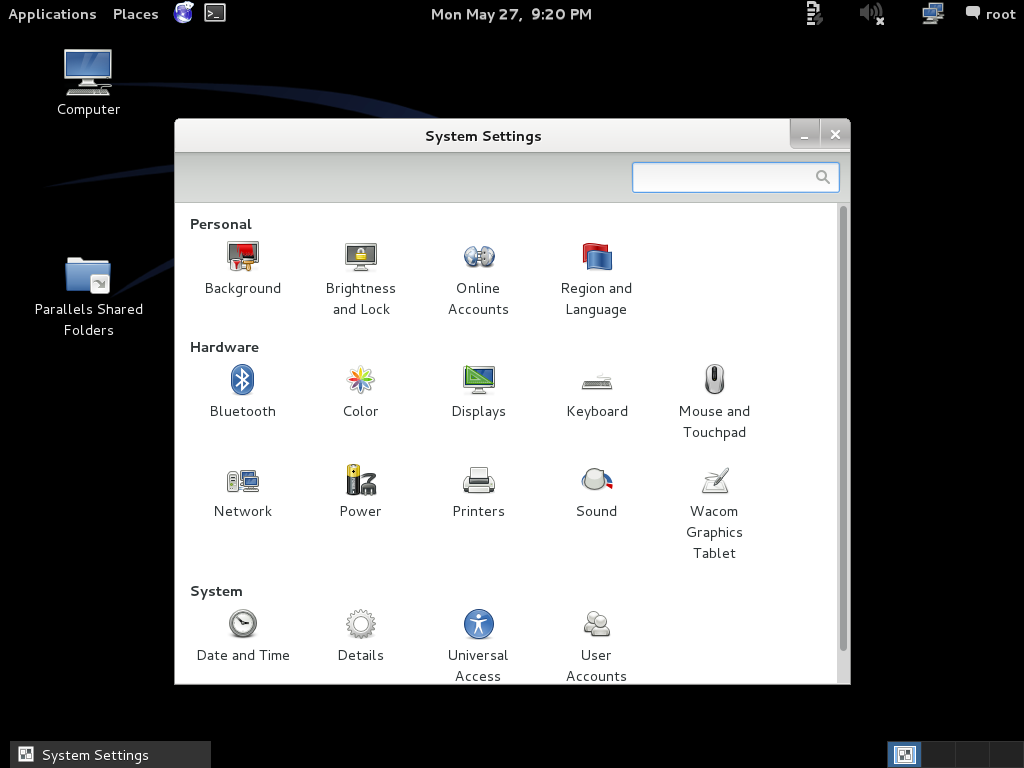

System Setting内の、[Displays]をクリックし、好きな解像度を選択する。

Parallels Toolsのインストール

Kali LinuxはDebianベースとなっており、Parallels ToolsもDebianと同様にインストールすることができる。

カーネルヘッダ(linux-headers)のインストール

Parallels Toolsをインストールするにはまずカーネルヘッダをインストールしておかないといけない。そのために、unameコマンドで現在のカーネルバージョンを確認する。

root@kali:~# uname -a Linux kali 3.7-trunk-686-pae #1 SMP Debian 3.7.2-0+kali6 i686 GNU/Linux

apt-get updateして最新の状態にしてから、カーネルヘッダをインストールする。

# apt-get update # apt-get install linux-headers-3.7-trunk-686-pae

"3.7-trunk-686-pae" の部分は、先ほどunameコマンドで確認したモノなので、微妙にバージョン番号が違ったらそちらを入力する。

Parallels Toolsのインストール

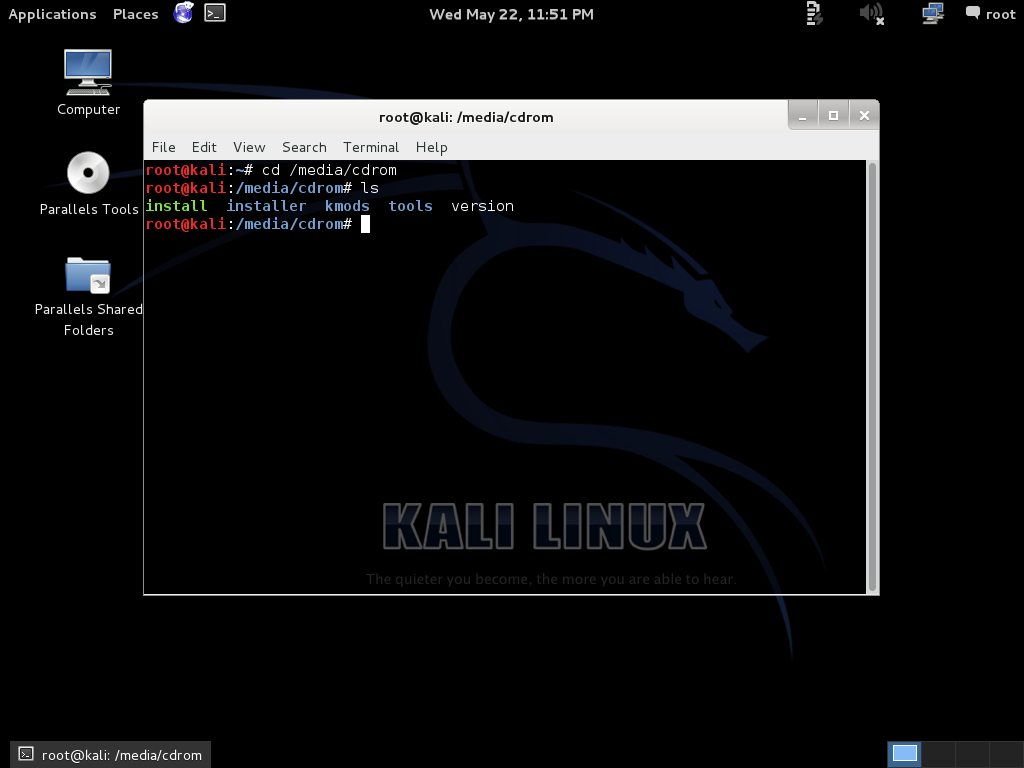

カーネルヘッダをインストールして準備ができたら、Parallels Toolsをインストールする。メニューの「仮想マシン」から「Parallels Toolsのインストール」を選ぶと仮想マシンにCDイメージが接続されるので、以下のように/media/cdromにマウントする。

root@kali:/# mount /dev/dvd /media/cdrom mount: block device /dev/sr0 is write-protected, mounting read-only

これで/media/cdromにマウントできたので、中身のinstallスクリプトを実行する。

root@kali:/# cd /media/cdrom root@kali:/media/cdrom# ./install

インストールは対話式なので、[Next]で進むだけで良い。最後に自動的にRebootされる。再起動後、psコマンドでprltoolsdなどがいることを確認する。

# ps auxww|grep prl root 2416 0.0 0.0 34816 396 ? Ssl 22:49 0:00 /usr/bin/prltoolsd -p /var/run/prltoolsd.pid root 2423 0.0 0.0 34820 504 ? S 22:49 0:00 /usr/bin/prltoolsd -p /var/run/prltoolsd.pid root 2837 0.0 0.1 66244 2048 ? SLl 22:53 0:00 /usr/bin/prlcc root 2853 0.0 0.1 29488 1452 ? SLl 22:53 0:00 /usr/bin/prldnd root 2854 0.0 0.1 21280 1480 ? Sl 22:53 0:00 /usr/bin/prlcp root 2857 0.2 0.1 13188 1508 ? Ssl 22:53 0:00 /usr/bin/prl_wmouse_d -d root 2991 0.0 0.0 3488 772 pts/0 S+ 22:55 0:00 grep prl

なお再起動後、Parallels Toolsの機能で自動的にMacのフォルダ共有がされているが、危険なのでParallelsのメニューから「デバイス」→「共有」で「すべて切断」しておいた方が良い。

Arduino

ではちょっとKali Linuxを探検してみよう。メニューを辿るとnmapなど著名なセキュリティツールが見つかるが、面白いのは[Kali Linux]→[Hardware Hacking]→[Arduino Tools]とArduinoのツールがあるところ。

2012年に、全世界で広く使われているホテルのカードキーシステムに欠陥があり、Arduinoで解錠可能なことが分かってちょっとした騒ぎになったことがある(http://security.slashdot.jp/story/12/08/25/222251/)。ハードウェア絡みの侵入テストもKaliを使うことになるかも。と考えると面白い。

Top 10 Security Tools

代表的なセキュリティツールは、メニューの[Kali Linux]→[Top 10 Security Tools]に収められている。

一つ一つの使い方はこれから見ていくとして、まずはざっくり説明しておく。

aircrack-ng

http://www.aircrack-ng.org/

無線LANの暗号化キーをcrackするソフトウェア。「WEPは既に無力だ」と方々で言われているが、その根拠たるもの。対応している無線LANカードじゃないとダメなのでよく苦労させられる。

burpsuite

http://portswigger.net/burp/

Webアプリケーションの脆弱性診断ソフトウェア。Proxyタイプで、ローカルプロキシを立ててパラメタなどを操作するタイプのツール。

本来は$299/年の有償ソフトウェアだが、基本的な機能はFree Editionが無償で利用できる。

hydra

http://www.thc.org/thc-hydra/

これは業界では有名な、ブルートフォースアタックのツール。ssh/ftp/httpなど色々なプロトコルで、ブルートフォースできる。

$ hydra -l ozuma -P password.txt 192.168.1.1 ftp

のようにシンプルで使いやすく、そして強力なツールである。(よそ様のサーバに向けたら、当然のことながら不正アクセス禁止法に触れますので注意してください)

ちなみにhydraから派生したツールとしてMedusaというのがあるのだが、hydraのページでMedusaとの比較表を作っていて、これが「Medusaはバツだらけなのにhydraは全部マル」というものになっている(http://www.thc.org/thc-hydra/network_password_cracker_comparison.html)。何となく、微笑ましい。

john

http://www.openwall.com/john/

John the ripper, 「切り裂きジャック」ツール。主に/etc/passwd(最近はshadow)をクラックするためのツール。

このソフトウェアの歴史は古く、2000年頃のUNiX Magazineで読んだ記憶があるので、登場はもっと早いはず。

maltego

http://www.paterva.com/

ネットワーク図を描くツール。"network, both physical and resource based" な図を描いてくれる。つまりIPアドレスベースの基本的な図に加え、例えばTwitterをモニタして他アカウントとの繋がりも描いてくれる(ようだ)。

これ、正直まったく使ったことが無いのでよく分からない。後で試そう。有料のCommercialバージョンと、無償のCommunityバージョンがある。

metasploit framework

http://www.metasploit.com/

この業界では最高峰の超有名ツールですね。様々なExploitによる侵入テストが可能なフレームワーク。最近、オライリーから邦訳も出ました(O'Reilly Japan - 実践 Metasploit)。

nmap

http://nmap.org/

これも有名なポートスキャンツールですね。昔、Hack/Crackのイベントとして有名なDEFCONをアメリカに見に行ったことがあるのですが、そこでこのnmapの開発者であるGordon Lyon氏のセッションを聴講したことがあります(ちょっと自慢)。

sqlmap

http://sqlmap.org/

SQLインジェクションの検査自動化ツール。さらにMetasploitと組み合わせてDBユーザの権限昇格も行えるようです。

GitHubで開発されており、比較的最近のプロジェクトのよう(実はまだ使ったことない)。

Wireshark

http://www.wireshark.org/

パケットアナライザとして、ネットワークエンジニアならばまずインストールすべき基本ソフトウェアですね。詳細はあちこちに紹介されているので省略。

zaproxy

http://code.google.com/p/zaproxy/

これは情報があまり無く、全く知りませんでした。Parosというプロジェクトの後継らしいです。

ローカルProxyを立ててWebアプリの脆弱性を診断するということで、burpsuiteと似た感じです。ただこちらははじめからFreeですね。

"zaproxy burpsuite"でググると、比較したレポートなどがいくつか出てきます。このレポートが分かりやすかったかな。

http://staff.science.uva.nl/~delaat/rp/2010-2011/p27/report.pdf

次回はUSBメモリでのKali Linux起動を書く予定。なかなか実際のPenetration Testの話に行かないな……。

5/29追記:USBメモリでのKali Linux起動 http://d.hatena.ne.jp/ozuma/20130529/1369835016