兵庫県警へ「不正指令電磁的記録に関する罪」の情報公開請求をしました(その3)

先日、2019年3月11日、以下の「不正指令電磁的記録に関する罪」に関する公文書公開請求を行いました前回の記事参照。

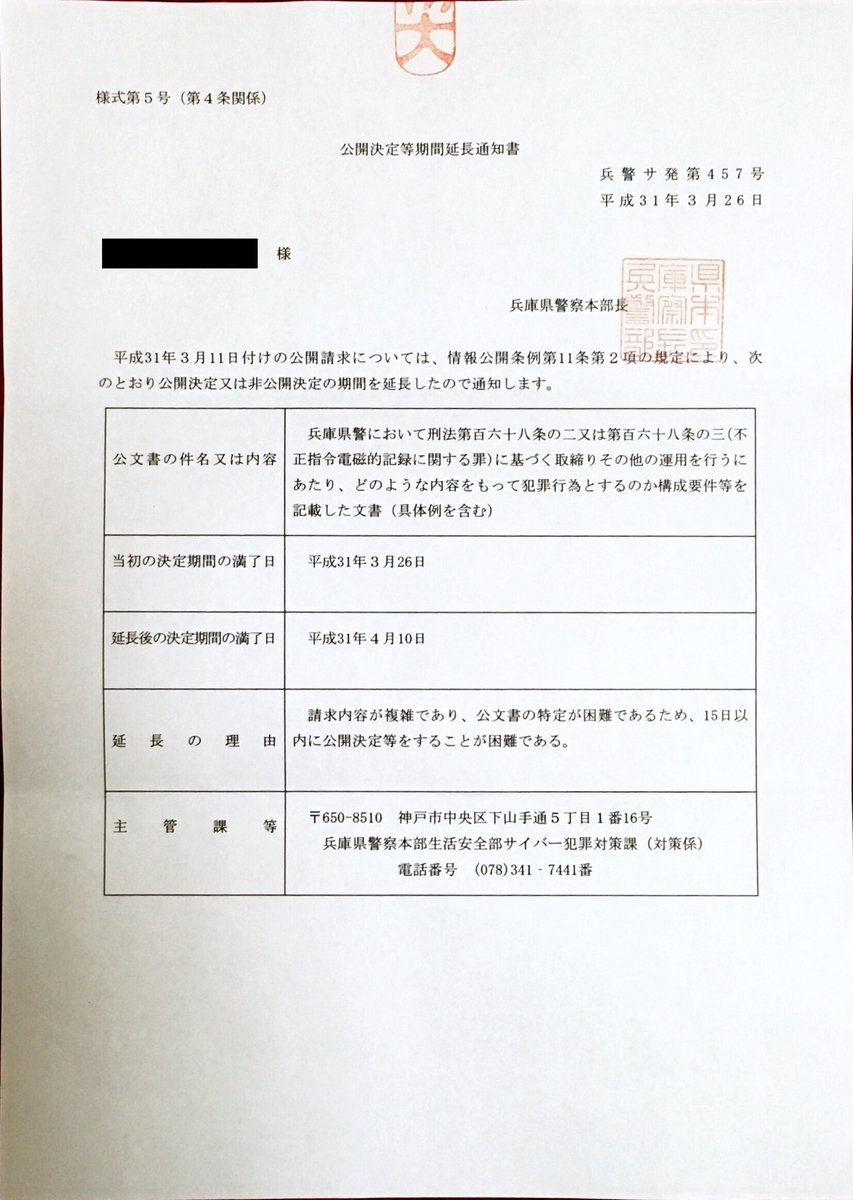

ここで請求した文書は、「兵庫県警において刑法第百六十八条の二又は第百六十八条の三(不正指令電磁的記録に関する罪)に基づく取締りその他の運用を行うにあたり、どのような内容をもって犯罪行為とするかの構成要件等を記載した文書(具体例を含む)」です。

これに対し、2019年3月27日に回答が郵送で届きましたので報告します。回答は以下の通り「4月10日までの期間延長」でした。

これは公開を延長するという意味ではなく、「公開するか非公開とするかの判断を含めて延長する」ということに注意してください。

また延長理由は、「請求内容が複雑であり、公文書の特定が困難であるため、15日以内に公開決定等をすることが困難である。」でした。

考察

期間延長が来ることは予想していたので、そこは特になんとも思っていません。兵庫県情報公開条例 第十一条でも、延長は正当な行為として認められています。

ただし「延長の理由」について、一般的には事務処理上の理由を挙げるのですが、私はこのような記述ははじめて見ました。そして、これは警察組織としてちょっとあり得ないと思います。私が請求しているのは「不正指令電磁的記録に関する罪」としてみなされる犯罪行為の構成要件を記載した文書であり、つまり何を基準に逮捕なり書類送検を行っているか、を聞いているだけです。

これは当然、現場の捜査員にガイドラインなりアンチョコなりのような形で共有されていないとおかしい。しかし今回の「延長の理由」は「請求内容が複雑であり、公文書の特定が困難」と書かれています。これは逆に言うと、兵庫県警は「不正指令電磁的記録に関する罪」を取り締まるにあたり何かしらのガイドラインを持っていないし、さらには犯罪の構成要件の特定が複雑かつ困難である(≒よく理解できていない)と、間接的にではありますが自ら言ってしまっているわけです。

となると、「じゃぁ、どういう基準で逮捕・書類送検してるの? その日の気分? それともテキトー?」と言わざるを得ません。残念。いきなり墓穴を掘ってしまいましたね。

いったんまとめ

感情論を出しても仕方ないので、いったんここまでの事実のみをまとめます。

- 兵庫県警は、不正指令電磁的記録に関する罪の取締りを行うにあたり、どのような内容をもって犯罪行為とするかを、15日の猶予があっても公開・非公開決定をして答えることができませんでした。

- 兵庫県警が期間延長の回答をしたことにより、未だに兵庫県警がどのような行為を「不正指令電磁的記録に関する罪」と考えているか知ることができず、知る権利が侵害されています。一般市民は、何をしたら兵庫県警に逮捕されるのか、全く不明の状態です。

- 人事異動があり、兵庫県警の本部長が3月22日に西川直哉氏から加藤晃久氏へ変わっています。兵庫県警・加藤晃久本部長が着任会見-神戸新聞NEXT

- 「不正指令電磁的記録に関する罪」については、CoinHive事件について2019年3月27日に無罪判決が出ました。conviction rate(有罪判決率:起訴された場合に有罪となる確率)が99.9%を超える日本において、非常に画期的な事件です。ちなみにアメリカのconviction rateは、州によって違いますがおおむね60%~80%です。

なお現在47都道府県警すべて(正確には神奈川県県警と兵庫県警をのぞく45)に情報公開請求を行っている「IT議論」の作成者SUGAI様が、以下47都道府県のまとめ表を作成されています。(この努力には頭が下がります)

Next Action

延長が来ることは予想していたので、淡々と待つだけです。ただ、既に第2の矢を用意しており、並行して撃てるのでそちらへ着手します。自分だけでもできることですが、文章のレビューをしてもらってあわよくば自分の名前では無く弁護士さんの名前で出してもらうため、弁護士さんに頼もうかなと迷っています。(引き受けていいよ、という弁護士さんがいれば、本記事最後の「連絡先」へメールでご連絡ください。ただし、料金はちゃんと払いますが、簡単な文書作成とレビューのみの正直「ショボい」仕事だと思うので、IT・インターネット関連への知識と経験があり、本案件に協力したいという意思を持つ方のみでお願いします) → オファーがあったため現在交渉中のため、いったん止めます

また、第3の矢・第4の矢など、既に全体の絵は描いている(関西弁で「計画を立てている」という意味です)ので、そちらを粛々と実行に移していきます。昨日のCoinHive無罪判決など、今のところ全て私の予想通りに動いているので、上手く行くかな、という感触はあります。

私の今後の動きは、現在47都道府県警すべてに情報公開請求を行っている「IT議論」の作成者SUGAI様へ連絡・相談済みで、定期的に連携して動いております。二人で同じことをやってもムダですしね。そこは分担しています。

なお以前のblogでも書いたとおり、あまり詳しく書くと私の手の内を明かすことになり、兵庫県警関連職員が先回りしてつまらない対抗策を打ってくる可能性があります。そのため詳細な計画はdiscloseしません。抽象的に言うと、兵庫県警が「不正指令電磁的記録に関する罪」について、あのような極めてずさんな捜査を二度とできないように法律面・行政面から淡々と外堀を埋めていきます。

Next Actionへの補足

私の本業はフツーの会社員ですので、当然会社の仕事を優先しております。他の活動をされている方に比べると動きが遅く見えるかもですが、そこはご了承ください。

また、私はセキュリティエンジニアとして研鑽したいのであり、別に活動家や政治家になりたいわけではないので、本業および学習(英語・コンピュータサイエンス・セキュリティの学習)時間を除いた、余裕のある範囲でしか活動しません。そのため、そちら方面のお誘い(何かの政治活動の団体に入らないか、など)はお断りします。

よく聞かれるであろう質問

これまでの行動で、再び色々とご意見・コメントを頂きました。ひとつひとつにリプライするのはキリが無いため、基本的に個別回答はしておりません。そのため以下へまとめておきます。

無限ループスクリプトで、他人にイタズラしたことは事実でしょ。それを肯定するの?

私は、あの無限ループJavaScriptへのリンクを張ることが倫理的に良くないとか、「イタズラはきちんと注意しないと」といった話は一切していませんし、そんなことはどうでもいいのです。今回の無限ループJavaScriptへリンクを張ったことが、刑法168条の2及び168条の3(不正指令電磁的記録に関する罪)に当たるかどうか、兵庫県警が刑法犯の扱いとして家宅捜索/書類送検を行ったのは妥当か、それだけです。

警察も検察も裁判所も、法律の下で動いています。警察が「こんなことしたらあかんで」と注意することと、家宅捜索/書類送検することは全く別のことであり、同列に扱うべきではありません。

今回の事件の反応として、「いたずらだろうと、悪意があったのだから書類送検は当たり前(未成年は補導→児童相談所へ通告でした)」という意見がエンジニア・非エンジニア含め多く見られました。これは非常に危険な考えです。犯罪の構成要件を満たしていなくても悪意さえあれば警察は逮捕できるならば、その先にある世界は警察と検察が刑法・刑事訴訟法を無視して「はい、悪意があるから、あんた逮捕。起訴。」のディストピアです。

警察というのは、国が公認する暴力装置なのです。ですから、暴力装置の合法性は常に注視しなくてはいけません。なお、ここで言う「暴力」とは、一般的な名詞としての「暴力」ではなく、社会学用語の「暴力」であることに注意してください。社会学の本なんて読んでられん、という方はWikipediaで済ませてください。Wikipedia:暴力装置

私は、兵庫県警が、犯罪の構成要件を満たしていないのに家宅捜索/書類送検を行って誤りを犯したと考えています。これが何度言ってもなかなか理解されないので繰り返しますが、刑法犯として扱うことが間違っている(すなわち、警察が法律に従っていない)と言っているのであり、悪意だとかマナー違反だとか倫理的によくないとか、そんなことは話していませんし、今はどうでもいいのです。

今回の無限ループの件と、キミの言っている「セキュリティ情報をブログに書いたり勉強会すると逮捕されるかも」って、ちょっと話が違くね?

これは確かにそうです。私の危惧はWizard Bible事件と同様事例ですので、比べるならばむしろそちらです。

ただし、私がこのたび行動を起こしたのは、今回の兵庫県警による無限ループ事件1つが原因ではありません。これまで警察はサイバー犯罪に対して、信じられないような杜撰な捜査・法解釈を数多く行ってきました。いい加減に歯止めをかけないと、「Qiitaにセキュリティの解説記事を書いたから逮捕」の暗黒未来は本当にやってきます。

以下に、代表的な「警察による杜撰なサイバー犯罪(犯罪じゃない物が多いけど)の捜査リスト」を並べますので、知らない物があれば目を通して欲しいです。

- 2010年: Librahack事件(岡崎市立中央図書館事件)

- 2012年: パソコン遠隔操作事件

- 警察の捜査がいかに杜撰であるかを世に示し、多くの誤認逮捕を生み出した事件です。

- https://ja.wikipedia.org/wiki/%E3%83%91%E3%82%BD%E3%82%B3%E3%83%B3%E9%81%A0%E9%9A%94%E6%93%8D%E4%BD%9C%E4%BA%8B%E4%BB%B6

- 2018年: Wizard Bible事件

- 本案件は、ハッキング技術などを扱っていたWebマガジンが対象とされ、結果としてWebサイト閉鎖および逮捕に追い込まれたという、日本国憲法 第二十一条「言論、出版その他一切の表現の自由は、これを保障する。」も犯す可能性のある大事件です。ブログ/Qiita/Twitterで情報発信をしている全ての方が、本件と同様に逮捕される可能性があります。

- https://hatebu.me/entry/wizard_bible

- http://eagle0wl.hatenadiary.jp/entry/2018/04/17/015029

- 2018年: CoinHive事件

- 2019年3月27日に無罪判決が出ましたね。良かったです。

- https://ja.wikipedia.org/wiki/Coinhive%E4%BA%8B%E4%BB%B6

- 2019年: 無限アラート事件

Librahack事件(岡崎市立中央図書館事件)は、不正指令電磁的記録に関する罪ではありませんが、既に10年近く前の事件となるため特に若い学生さんなどで知らない方が多いようです。当時多くの方が動いてまとめてくださっているので、資料はネット上にもたくさんあります。知らなかった方は一度調べてみてください。なおLibrahack事件は、当時の図書館側およびMDIS(三菱電機インフォメーションシステムズ)の動きも非常にマズかったため、利害関係者が多く複雑な事件です。どうか誤解の無いよう、丁寧に読んでください。

最後に、以下のrepeatedlyさんのTweetが、私の考えを全て代弁してくれていますので引用します:

JavaScriptの無限ループのアレで萎縮した,って単発でそうなったわけじゃなくて,librahackやWizard Bibleなど様々なものが重なった結果不信感が爆発して行動が起きている,ということを分かってない人結構多そうに見える

— SKSの申し子 (@repeatedly) 2019年3月15日

結局のところ、警察組織はどうなればいいと考えていますか?

結論から言うと、現在47都道府県すべてに存在する47個のサイバー犯罪対策課の全てを解体し、日本全体で一つの、サイバー犯罪対策組織に再編すれば良いと考えます。

これは別に、突拍子の無い考えではありません。官公庁は前例があれば動きます。そして、海という専門領域には既に「海上保安庁」があり、特別司法警察職員「海上保安官」がいます。麻薬犯罪はマトリがいます。どちらも警察ではありません。

この前例を元に、同様に、サイバー空間という専門領域の対応のため「サイバー保安庁」を作り、警察官ではなく特別司法警察職員「サイバー保安官」が取り締まれば良いのです。ぜひともラノベやアニメっぽいカッコイイ制服とロゴにして、若者を呼び込みましょう。名称は「攻殻機動隊」でもいいですが、公安ではないので難しいところです。

他国に目を向けると、アメリカは皆さんご存じのFBI、ドイツならばBKA(Bundeskriminalamt; 連邦刑事庁)のように全国的な警察組織が既にあったため、そこにサイバー犯罪課を新設すれば済みました。一方の日本は第二次大戦後、GHQにより国家警察が解体されたためこのような全国的な警察組織がありません。県境および国境が全く関係ないサイバー犯罪に対して、県境で組織するという極めてイビツかつ非効率な状態になっています。

日本の警察は、ただでさえリソースの足りない中、サイバー犯罪対策の要員を無意味に47個に分割しているため、結果としてまともなサイバー犯罪捜査ができていません。ですから、統一的なサイバー犯罪対策組織を作るべきです。

ちなみにヨーロッパは国を超えた組織も強く、Europol(欧州刑事警察機構)が力を持っています。Europolは、皆さん大好きインターポール(もしくは皆さん大好き銭形警部の所属するインターポール)のヨーロッパ版とでも言うべきもので、EU圏での国際犯罪の情報共有・分析、その他付随する訓練などを各国警察へ提供することで国際犯罪対策を支援する組織です。このEuropol配下には、European Cybercrime Centre(EC3)というサイバー犯罪に特化した組織があります。

Europolのnewsroomのページは、なかなか面白いサイバー犯罪のニュースも多く、セキュリティ関連の方は巡回先に入れておくことをオススメします。

ヨーロッパのEU圏はシェンゲン圏とほぼ一致しており、国をまたぐ移動についてパスポートチェックなどの国境検査が無しでスルーです。例えば、フィンランドからドイツに移動する場合、ドイツでの入国審査はありません。このような背景もあり、ヨーロッパは国を超えた組織であるEuropolが強い力を持っています。……というのが私の理解ですが、「それは違うよ!!」とか何かあれば再び以下Googleフォームよりツッコミください。

なおこれらの情報の一部は、Noriaki Hayashi(v_avenger)様に教授頂きました。この場を借りてお礼申し上げます。以下のスレッドを参照ください。ただし、本記事に誤りがある場合、それは私の勘違いや調査不足であり、v_avenger様には何の落ち度もないことを強調しておきます。

オランダ🇳🇱のNational High Tech Crime Unit(NHTCU)もサイバー分野における活躍が目覚ましいですよ。

— Noriaki Hayashi (@v_avenger) 2019年3月21日

お前、なんで関西弁に詳しいの

わたしは四国出身で、大学から大学院まで6年間大阪に住んでいました。好きな漫画は「ナニワ金融道」と「じゃりン子チエ」です。「ホテルニューアワジ」も、正しいフレーズで歌えます。

なお四国民の意地として、淡路島は兵庫県では無く、徳島県に所属させるべきだという過激派です。

連絡先

- メール: ozuma5119@gmail.com

- Googleフォーム(コメント用。こちらは返信しません): https://goo.gl/forms/Ve8gLvQtt42s38t53

(その4へつづく)

兵庫県警へ「不正指令電磁的記録に関する罪」の情報公開請求をしました(その2)

2019/03/11(月)に、簡易書留で公文書公開請求書を送付しました(前回の記事参照)。郵便追跡で到着は確認していたのですが、念のため兵庫県警へ電話して受理を確認したので記録します。

なお、本記事の最後に「必ず知って欲しいこと」を付けておりますので、できれば最後まで読んでください。

到着確認の電話

兵庫県警察本部県民広報課 情報センターへTELしました。

電話のやりとり

はじめに広報担当の方が出て、情報センターの方に代わって頂いたため、その部分は省略します。また、各所に「えー」「あー」がお互い入っておりますが、それは省略します。

ozuma「わたくし、○○○○と申します。一昨日に公文書公開請求書をご送付いたしましたが、そちらに届いているか確認したく、お電話させて頂きました」

ご担当「はい、届いております。現在、作業に入っております」

ozuma「了解いたしました、よろしくお願いします。それともう1点おうかがいしたいのですが、情報公開条例第11条では、15日以内に公開非公開を決定するとなっておりますが、この場合の起算日は、いつになりますでしょうか?」

ご担当「こちらが受領した日ということになっております。そのため今回ですと、3/12が起算日となります」

ozuma「なるほど、了解いたしました」

ご担当「ただし、原則は15日ですが、たとえば該当する文書が大量にあるなどの場合、時間がかかるため延長させて頂く可能性がありますのでご了承ください」(※注1)

ozuma「なるほど。分かりました。ご丁寧にありがとうございます。失礼いたします」

ご担当「失礼いたします」

※注1:兵庫県情報公開条例第11条その2に、「事務処理上の困難その他正当な理由があるときは、60日を限度として延長できる」という記述があるため、兵庫県警の延長云々部分の回答は、法的に何も問題ありません。私も納得しています。

補足

兵庫県警察本部県民広報課 情報センターご担当の方には、大変丁寧にご対応頂けました。お忙しい中、ご回答ありがとうございました。

ということで、今回は以上です。……と言いたいところですが、ちょっと私の想定外のことが1つあったため、以下の「必ず知って欲しいこと」を読んでください。

必ず知って欲しいこと

前回の記事では触れなかったのですが、意外に知らない方が多かったためちょっとびっくりしたので、ここできちんと紹介します。昨今の警察の動きと不正指令電磁的記録に関する罪について語る際、以下の知識は必須です。

「不正指令電磁的記録に関する罪」は、過去(2018年)に、自身のWebにセキュリティ記事のWebマガジンを書いていただけの個人が適用され、逮捕/起訴されたという事例があります。しかも起訴猶予ではなく、略式起訴されたため有罪判決で前科が付きました。

業界では、そのWebマガジンの名前にちなんで「Wizard Bible事件」と呼ばれています。詳しくは、私が語るよりも以下の齊藤貴義さん(サイバーメガネさん)、eagle0wlさんの記事を読んで頂いた方がよいので、紹介にとどめます。そしてこの事件に関する以下の2つの記事は、ブログ/Qiita/Twitter等で情報発信をしている、ITエンジニアの皆様すべてに読んで欲しいです。次に逮捕されるのはあなたかもしれないのです。

逮捕されたIPUSIRONさんと私は面識はないのですが、相当苦労をされたとうかがったため、個人的に応援のため以下の書籍を自宅用と会社用に、2冊買っております。また回りにも常に勧めています。実際、応援目的を抜きにしても内容は詳細かつ非常にわかりやすく、良い本だと思います。

- 作者: IPUSIRON

- 出版社/メーカー: 翔泳社

- 発売日: 2017/08/03

- メディア: 単行本(ソフトカバー)

- この商品を含むブログを見る

ハッキング・ラボのつくりかた 仮想環境におけるハッカー体験学習

- 作者: IPUSIRON

- 出版社/メーカー: 翔泳社

- 発売日: 2018/12/07

- メディア: 単行本(ソフトカバー)

- この商品を含むブログを見る

特に「暗号技術のすべて」は良書で、フロントエンドからバックエンドまで、もはや現在においてはすべてのITエンジニアの基礎知識です。

兵庫県警へ「不正指令電磁的記録に関する罪」の情報公開請求をしました(その1)

(追記)これまでの活動を時系列にまとめたTwitterのモーメントを作りました。記事はこちらで追えますので、合わせてご覧ください。

はじめに

先日、「forループでalertウィンドウを出すだけ」という、いわゆるジョークプログラムへのリンクを張った3人が、兵庫県警によって1名(未成年)が補導、2人が書類送検される予定という事案が発生しました。(for文無限ループURL投稿で補導された件についてまとめてみた)

この事案について、兵庫県警に対し兵庫県情報公開条例に基づいて以下の情報公開請求を行いましたので記録します。

なお本記事については、以前に同様に神奈川県警に対して情報公開請求を行った 梅酒みりん 様へお願いし、文面について利用させて頂くことを快諾頂きました。この場を借りて感謝を申し上げます。

公文書公開請求書

内容(スクリーンショット)

請求した公文書

兵庫県警において刑法第百六十八条の二又は第百六十八条の三(不正指令電磁的記録に関する罪)に基づく取締りその他の運用を行うにあたり、どのような内容をもって犯罪行為とするかの構成要件等を記載した文書(具体例を含む)

到着確認

簡易書留で送付したため、到着を追跡し、受取確認済みです。

今後の流れ

今週中に、いちど兵庫県警へ電話し、到着しているかを念のため確認予定です。また今後、全ての流れはブログに記載します。

よく聞かれるであろう質問

先に答えておきます。

あんた誰

Web系企業で、セキュリティエンジニアをやっています。専門は脆弱性診断(セキュリティ診断、セキュリティテスト)とペネトレーションテストです。Twitterはozuma5119です。

また、すみだセキュリティ勉強会というセキュリティ勉強会を、個人で主催しています。

なぜこのような請求をおこなったのか

はじめに、知らない方のために脆弱性診断について説明します。

脆弱性診断とは、セキュリティ診断・セキュリティテスト等とも呼ばれ、実際に悪意のある攻撃者が利用する手法・ツールを用いてシステムの脆弱性を発見するものです。また、「侵入できるか」に特化したペネトレーションテスト(Pen Test)も同じ仲間に入ります。(Pen Testが脆弱性診断に含まれるどうかは、実は人によって考えが違い宗教論争なので深くは語りませんが、ここでは仲間に入るとします)

理由その1:私は逮捕されたくないからです

私は自身が勉強会を主催していることもあり、実際の攻撃手法の解説や、脆弱性をどう利用するかといったブログ記事を書いています。しかし昨今の事例を見ると、このような行動が違法行為とみなされ、警察に逮捕されるという事案が頻発しています。当然ながら私は逮捕されたくありません。本事案は「このような行為はセキュリティを専門とする者の萎縮を招く」などと各種メディアで書かれましたが、既に私は萎縮しており、次の勉強会の開催をいったん保留しています。

そのために、何をやったら犯罪なのか、まずは兵庫県警の考えを知りたいのです。

また私は仕事や個人でアメリカに年何回か行きますが、アメリカは過去に逮捕歴があるとビザ無し渡航が不可となります(私は過去に逮捕されたことがあります。ビザなしで渡米できますか?)。つまり出張のたびにビザを申請せねばならず、仕事上、大きな支障をきたします。ですから逮捕は避けねばなりません。

理由その2:私の大切な友人たちを守るためです

私は職業柄、多くのセキュリティエンジニアの友人がいます。彼ら彼女らは、各種ハッキングツールの使い方を講演したり、ブログ等でどのように攻撃が成立するかレポートを書いたり、勉強会にて脆弱性を利用した攻撃方法の研究を発表したりしています。

今の状態を放置すると、そのような私の大切な友人であり、日本のサイバーセキュリティを守るべき高度人材が、無知な警察に逮捕されるという最悪の事態に陥ってしまいます。そのためにも、まずは逮捕されないように無知な警察から自衛する必要があるため、何を根拠に犯罪とみなすかの情報公開を請求した次第です。

なお、このような無知な警察による逮捕という異常事態が続いていることを私は重く見ており、時間とお金に余裕があれば、47都道府県すべての警察に情報公開請求をしたいと考えています。

そういう目的のために情報公開請求ってあるの? 嫌がらせっぽくない?

日本は国民の「知る権利」を根拠として47都道府県すべてにおいて情報公開条例を定めており、行政機関が保有する情報の公開を申請することは、なんら法的に問題ありません。むしろ条例を定めた意義をくみ取り、積極的に利用することが望まれます。

兵庫県警から回答が来たら、ブログ等で公開しますか?

兵庫県警から何かしらのコンタクトあればその内容を含め、すべての内容はブログで公開します。また公開された文書はスキャンし、すべて公開します(「非公開」の回答となるかもしれませんが)。それこそが情報公開条例の目指すところであり、一市民の果たす義務です。

万が一、「この内容はブログに書かないように」という発言が兵庫県警からあれば、そのような発言があった旨をブログで公開します。

○○した方がいいよ! ××ではダメなのでは?

今回の情報公開請求は、「非公開」の回答が来ることが予想されます。その場合は、引き続き次の一手を打ちます。その際は当然のことながら、兵庫県警の様々な「隙」を利用します。ですから、その「隙」を少しでも感づかれたくありません。

そのため、アドバイスはありがたいのですが、そこに回答をしてしまうと私の次の一手を兵庫県警に予測され、先回りされて手を打たれてしまう可能性があります。よって、コメント欄は閉じておりますし、Twitterでもそのようなリプには一切返信をしておりません。

とはいえ、私は法律の専門家では無いので、法律の専門家の方や、同様事例の経験がある方のアドバイスはありがたいです。アドバイスをしたい方は以下のGoogleフォームからご連絡ください。

ただし、兵庫県警の職員が一般人を装って投稿する可能性があることから、こちらからの返信は一切しません。ご理解ください。

あなた東京都民でしょ? 兵庫県関係なくない?

(その2に続く)

次世代Webカンファレンス 2019:HTTPSセッションが面白かった

以前から気になっていた「次世代 Web カンファレンス 2019」を、ようやく聴きに行くことができました。

たくさんのトークがありましたが、ここではHTTPS (hashtag: #nwc_https)をメモしておきます。なお、このセッションが間違いなく一番アツく、一番面白かったです!

以下、当日参加した、もしくは動画を見たという前提でのメモなので、見てない人はぜひ見ましょう。

PKI

「低レイヤから行きましょう」ということで、はじめはPKI絡み。Symantecのdistrustと、日本のGPKIの話でした。

トーク中に何度か出てきましたが、認証局(厳密にはCAとRAを分けて書くべきですが、どうせみんな一緒なので敢えてこの文章では分けてません。念のため)の基本要件となるCA/Browser ForumのBaseline Requirementsというドキュメントがあります。証明書を扱われる方は一読を。

Symantecのdistrust事件

細かい経緯は既に多く書かれているので省略します。

現在、Google ChromeおよびFirefoxでは、Symantecおよびその関連会社の発行したSSL証明書を利用したWebページは、エラーとなって表示できません。ここでは、Symantecの関連会社であるThawteとGeotrustの例がありましたので紹介しておきます。

これらのページをGoogle ChromeもしくはFirefoxで開くと、証明書エラーとなります。

なおこのエラー画面のために、FirefoxもChromeも、どちらもわざわざ固有のコードを埋め込んで実装しています。特にChromeはFirefoxと違いブラウザ内にトラストストアを持っていないので、本来はOSの「信頼されたルート認証局」をトラストアンカーにするのですが、わざわざこのためのエラーコード NET::ERR_CERT_SYMANTEC_LEGACY を定義して証明書をチェックしています。

net_error_list.h:

// The certificate chained to a legacy Symantec root that is no longer trusted. // https://g.co/chrome/symantecpkicerts NET_ERROR(CERT_SYMANTEC_LEGACY, -215)

一方、Safari, InternetExplorer, Microsoft Edgeは通常通り表示されます。Googleのdistrust宣言に乗っていないからですね。

ただしEdgeは将来Chromiumベースとなるため、将来は同じ挙動となります。その頃にはもう、Symantecの証明書はこの世に残っていないと思いますが。

トークでは皆さん遠慮して言ってなかったのですが、たかが(と敢えて書きます)一企業に過ぎないGoogleがdistrust宣言をすることで、巨大CAをあのようにいとも簡単に潰してしまうことが本当に正しいのか。私としては、むしろ「Google怖い」というのが素直な思いです。

この先、未来永劫Googleが正しい判断をして正しい行いをする保証などどこにもありません。Chrome/Chromiumが寡占状態になったとき、Googleに敵対する企業が認証局ビジネスをやっていたら……それでもGoogleは公正にふるまい続けるでしょうか。私にとっては、Certificate Transparencyと合わせて、「Google怖いな」という思いをすり込まれた思い出が残ります。

GPKI

こちらも、詳細はブログにまとめられている方がいらっしゃるのでそちらを紹介します:

GPKIは日本政府謹製の認証局でしたが、そちらの運用が上手く回っておらず、Firefox(というかmozilla)の信頼するroot CAから外されてしまったというものです。ここで問題視されたのは、失効処理(Revoke)です。

Baseline Requirementsでは、認証局は自身の発行する証明書に問題があるのではという報告を受けた場合、24時間以内に調査を実施し、問題があれば失効させなければいけません。しかしGPKI側は、「いや、どうせ待ってればExpireして失効するから、そのままにしておくという」という回答をしてしまいました。これでは認証局として適切な運用がなされていると判断できないため、GPKIはMozillaにroot CAと認められませんでした。

ただこの時のメールのやりとりを見ていると、担当者の方を責める気にはとてもなれません。私もかつてSIerで官公庁周りのシステムを触ったことがありますが、本当に神経を使いますし、そう簡単においそれとシステム変更などできません(証明書入れ替え、という定型作業であっても)。

GPKIがかつて使われていたところは現在、その多くはセコムの証明書を使うことで落ち着いています。実際、認証局の運用をわざわざ官庁でやる必要は感じられませんし、その費用を考えたらセコムから買った方が安いでしょうから、合理的な判断だと思います。

ちなみにアメリカの例では:

- NSA https://www.nsa.gov/ → Let's Encrypt

- FBI https://www.fbi.gov/ → COMODO

- WhiteHouse https://www.whitehouse.gov/ → Digicert

となっています。NSAがLet's Encryptというのは面白いですよね。

これからの認証局

司会のjxckさんからは、これからCAはどんどん減っていってしまうのではという意見が出ました。これはmozaic.fmでもおっしゃってましたね。EV証明書もなくなっていくかもしれない、認証局はとても高いセキュリティレベルが求められてちょっとでもミスると徹底的に叩かれる、このような状態で新規参入したいところも無いだろうし寡占状態となるのでは、と。

しかしこれに対して、むしろCAは増えている、というのはちょっと驚きでした。そういえば、確かにAmazonも始めていた。そしてGoogleですが……これはトークでも触れられていましたが、WebブラウザもOSも作っており、Webサービスもやっている企業が、認証局もやるというのはちょっと「おかしい」よなと私も思います。

あとEV証明書については、Stripe Inc、というキーワードだけ挙げておきます:

TLS 1.3

TLS 1.3については、確かに後方互換性を確保するために、これまでに無いパターンで大規模実験しながら作っていたなぁという感想です。実際、導入に乗り気であったFacebookは、わざわざ https://www.tls13.facebook.com/ というTLS 1.3テスト用の環境を用意しました。(これを使っていた人、どのくらいいるかな。RFCドラフト段階でテストするために作られたので、かなり前からあります)。

NW経路途中のファイアウォールやロードバランサなどのアプライアンスを引っくるめ「ミドルボックス」と呼びますが、これで叩き落とされないようにするため、TLS 1.3は一部にちょっと変なところがあります。

例えばTLS 1.3のServerHelloは、Handshake時のVersionを0x0303(TLS 1.2)と応答します。ただしsupported_versionsというExtensionをくっつけて、この中でVersionを0x0304(TLS 1.3)と指定します。これは、一部のミドルボックスでServerHelloに素直にTLS 1.3と指定すると通らないことが分かったためです。このように、見る人が見ると「ツギハギ」に見えないことも無いのですが、そのぶんTLS 1.3は強力な後方互換性を持っています。

「TLS 1.2は、そのまま残す。そしてTLS 1.3は改良していって、TLS 1.4, TLS 1.5...となっていくんじゃないかな」というの初耳で、なるほど~と思いました。一つの理由は、kjurさんのおっしゃったようにIoTデバイスなど。そしてもう一つの理由として、4maさんが強調されていましたが、セキュリティは常にalternativeが必要という観点。

これから先、TLS 1.3のプロトコル自身に致命的な脆弱性が見つからないとも限りません。だから何かが見つかってしまった場合、スイッチするために選択肢は最低2つ無いといけない。TLS 1.2はその命綱として生き続けるでしょう。

ちなみにTLS 1.3利用率の伸びは、kjurさんの作られているSSL Pulseをグラフ化したページで見ることができます。

TLS 1.3は現在10%ほどで、ほとんど横ばいです。ほぼFacebookのトラフィックではないか、とのこと。

※上記↑、kjurさんより指摘いただき、「上記SSL Pulseのグラフはトラフィック数ではなく、サイトの数となります」とのことでしたので修正します。

SXG(Signed HTTP Exchange)

これも初めて聞いたときは、「怖い! Googleを批判する記事を、Chromeがわざとエラー出すことできる!」と真っ先に思った技術です。(私は陰謀論者なので、すぐにGoogleと陰謀を結びつけてしまうのです。ただのクセなのであまり本気に取らないでください)(こういう注意を入れないと、面倒な世の中なので)

確かにCDNからの配信でかなりアドバンテージあるとは思うのですが……。証明書がExpireしそうになったときの更新など運用面が、これまでからまるっきり違ってくるので、普及するとどういう世界になるのか正直よく分かりません。

参考リンクとして以下を挙げておきます。Turing Complete FMは面白いのでメッチャおすすめ。

量子コンピュータ

詳しく無いので、jovi0608さんのこのツイートが面白いので貼って済ませます。

Internet Week 2017の「知らないと困る?!認証局とHTTPSの最新技術動向」では、今後バズりそうな量子コンピュータ・耐量子暗号とTLSの関係についてもこんな話をする予定です。まだ残席ありますので興味のある方は是非。 https://t.co/h1U6KVtO2N pic.twitter.com/Y1wScDq3km

— Shigeki Ohtsu (@jovi0608) 2017年11月16日

素因数分解ができるのでRSA暗号が崩れるというのは有名な話ですね。AESなど対象暗号で、充分bit数を上げれば大丈夫、というのは理解があやふやだったので助かりました。

その他

ごはん

おひるご飯は重要です。大学周辺の飲食店は日祝休みとなるため、靖国通りまで出て前から気になっていた「黄金の塩らぁ麺 ドゥエイタリアン」というラーメン屋に行きました。

ラーメン屋ですが店内はイタリアン風で、生ハムにチーズたっぷり、オリーブオイル仕立てのラーメンでした。チーズ好きな人は大歓喜でしょうが、私は、なんというか、アレですな、ラーメンは横浜に限りますな。

信頼

最後にjovi0608さんが信頼(Trust)について強調されていたので、誤解される方が出ないよう少し書いておきます。

少なくとも現在、たとえEV証明書であっても、「信頼」はあくまで技術用語としての信頼(すなわち、ある証明書を、ルート認証局の証明書からのチェインでちゃんと検証できる)という意味以上は持ちません。これは誤解を招かないように、CA/Browser ForumのEV SSL Certificate Guidelinesでも、Section 2.1.3の"Excluded Purposes"で、「EV証明書で目的としないこと」という節をわざわざ設けて説明しています。

このSectionでは、EV証明書のSubjectへ以下の4つを保証することを、EV証明書では目的としていない(だから、誤解すんナよお前ら)」と明記されています。

- That the Subject named in the EV Certificate is actively engaged in doing business; (実際にビジネスを行っていること:つまり、フィッシング目的などペーパーカンパニーではないこと)

- That the Subject named in the EV Certificate complies with applicable laws; (法律に準拠していること)

- That the Subject named in the EV Certificate is trustworthy, honest, or reputable in its business dealings; (信頼できる公正な商取引を行っていること)

- That it is “safe” to do business with the Subject named in the EV Certificate. (ビジネスを行って「安全」な相手であること)

(4は1-3で内包される気もするので、ちょっとしつこいですね)

ペットボトル

学生さんへのメッセージですが、見ての通りみんな普通にペットボトル置いてガブガブ飲んでいます。変なマナー講師の言うことを真に受けるのはやめましょう。

終わりに

大変に楽しくエキサイティングなトークでした。聞きに行って良かったです。発表者の皆さま、ありがとうございました。